Auganti kibernetinių nusikaltimų grėsmė

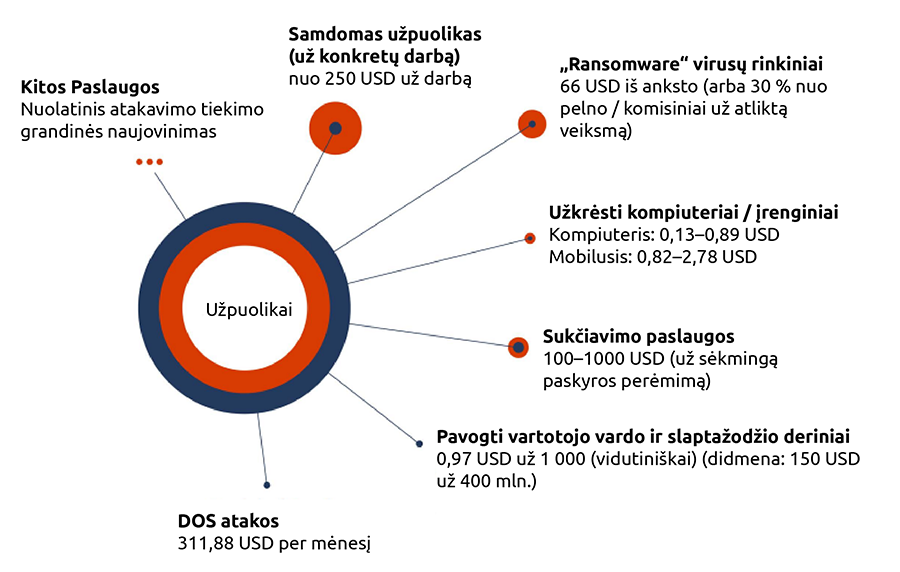

Kibernetiniai nusikaltimai kelia grėsmę nacionaliniam saugumui. Nusikaltėliai taikosi ir atakuoja visus ypatingos svarbos infrastruktūros sektorius, įskaitant sveikatos priežiūrą ir visuomenės sveikatos duomenis, informacines technologijas (IT), finansines paslaugas ir energetikos sektorius. „Ransomware“ virusų atakos tampa vis sėkmingesnės, pažeidžiančios valstybinį sektorių ir įmones, o iš šių išpuolių gaunamas pelnas tik auga. Kibernetinių nusikaltimų tiekimo grandinė, kurią dažnai sukuria kriminaliniai sindikatai, toliau auga, todėl kiekvienas panorėjęs gali nusipirkti piktavales paslaugas, siekiant finansinės naudos ar kito nusikalstamo tikslo. Paslaptingi kibernetiniai nusikaltėliai vis dar dirba vyriausybėms, vykdančioms šnipinėjimą ir mokymus naujame mūšio lauke.

Viena iš populiariausių atakų yra tapatybės ir slaptažodžio išviliojimas, kai nusikaltėliai bando gauti taikinių asmeninę informaciją ir parduoti šiuos asmeninius duomenis trečiosioms šalims. Šias paslaugas siūlančių svetainių skaičius per pastaruosius 12 mėnesių gerokai išaugo, taip pat asmens duomenų kiekis ir sukčiavimo būdų įvairovė.

Nepatyręs piktavalis, kuris pats neturi techninių žinių kaip rengiamos kibernetinės atakos, tokias paslaugas gali įsigyti ir nusikalstamas atakas gali įvykdyti vienu paspaudimu. „Ransomware“ virusų rinkiniai yra vienas iš daugelio išpuolių rinkinių tipų, skirtų žemos kvalifikacijos užpuolikams, norintiems atlikti sudėtingesnes atakas. Techniškai daug neišprusę kibernetiniai nusikaltėliai prisiregistruoja prie „Ransomware“ išpirkos reikalaujančios programinės įrangos partnerio, kur už 30 % nuo gautų pajamų susijęs tinklas teiks išpirkos reikalaujančią programinę įrangą, atkūrimo ir mokėjimo paslaugas. Tada užpuolikas perka „krovinius“ iš rinkos ir siunčia išpirkos reikalaujančią programinę įrangą į įsigytus „krovinius“. Taip jie tiesiog sėdi ir susirenka savo pajamas.

Kita populiari kibernetinė ataka yra Paskirstytos paslaugų trikdymo atakos (angl. Distributed denial of service, DDoS), kurios yra pigios ir veiksmingos. DDoS atakos yra tyčinis kompiuterių tinklo paralyžiavimas, užtvindant jį duomenimis, vienu metu siunčiamais iš daugelio atskirų kompiuterių. Tai labai veiksminga neapsaugotoms svetainėms ir kainuoja apie 300 USD per mėnesį.

Ir tai tik keletas kibernetinių nusikaltimų. Panašių paslaugų galima nusipirkti kur kas daugiau.

Ransomware“ ir turto prievartavimas

Išpirkos reikalaujanti programinė įranga „Ransomware“ ir turto prievartavimas yra pelningas ir mažai investicijų reikalaujantis verslas, turintis neigiamą poveikį tikslinėms organizacijoms, nacionaliniam saugumui, ekonominiam saugumui ir visuomenės sveikatai bei saugumui. Tai, kas prasidėjo kaip paprasta vieno kompiuterio išpirkos reikalaujanti programinė įranga, išaugo į įvairius turto prievartavimo būdus, kuriuos įgalino žmogaus protas, ir tai paveikia visų tipų organizacijų tinklus visame pasaulyje.

Išpirkos reikalaujančios programinės įrangos ir turto prievartavimo ataka apima nusikaltėlį, kuris įdiegia kenkėjišką programą, galinčią užšifruoti ir išfiltruoja duomenis, o vėliau turi tuos duomenis ir reikalauja išpirkos. Gana dažnai reikalaujama sumokėti kriptovaliuta. Užuot tiesiog užšifravę aukos failus ir prašydami išpirkos mainais už iššifravimo raktą, užpuolikai dar ir išfiltruoja slaptus duomenis prieš įdiegdami išpirkos reikalaujančią programinę įrangą.

Išpirkos reikalaujančios programinės įrangos verslo modelis veiksmingai peraugo į žvalgybos operacijas; nusikaltėliai atlieka savo tikslinės aukos tyrimus, kad nustatytų optimalų išpirkos reikalavimą. Kai nusikaltėlis įsibrauna į tinklą, jis gali išsifiltruoti ir išsinagrinėti finansinius dokumentus ir draudimo polisus. Jie taip pat gali suprasti baudas, kurios gresia dėl vietinių įstatymų pažeidimų. Tada nusikaltėliai iš savo aukų vilios pinigus ne tik siūlydami atrakinti sistema, bet ir grasindami atskleisti išfiltruotus duomenis. Surinkęs ir išanalizavęs šią žvalgybos informaciją, nusikaltėliai nustatys „deramą“ išpirkos sumą.

Kovojant su išpirkos reikalaujančiomis programomis, būtina sutelkti privataus sektoriaus, teisėsaugos ir vyriausybės bendradarbiavimo galimybes tarptautiniu lygiu. Šios pastangos yra būtinos siekiant sumažinti nusikaltimų pelningumą, apsunkinti patekimą į išpirkos reikalaujančių programų rinką ir suteikti aukoms efektyvius veiksmingos prevencijos ir duomenų atstatymo įrankius. „Microsoft“ prisideda prie „Ransomware Task Force“ ataskaitos – išsamios sistemos, skirtos kovoti su išpirkos reikalaujančiomis programomis.

Jei išpirkos reikalaujančios programinės įrangos atakos auka turi kibernetinį draudimą, draudimo operatorius įdarbins tam tikrus paslaugų teikėjus, įskaitant reagavimo į incidentus įmonę, advokatų kontorą ir organizaciją, kuri specializuojasi derybose dėl išpirkos. Net jei auka neturi kibernetinio draudimo poliso, suinteresuotosios šalys dažnai randa sprendimą dėl išpirkos.

Svarbi informacija, kurią reikia žinoti, priimant sprendimą dėl išpirkos mokėjimo

- Organizacijos, sumokėjusios išpirką, vidutiniškai atgauna tik 65 % savo duomenų, o 29 % – mažiau nei pusę savo duomenų.

- Išpirkos iššifravimo įrenginiai yra klaidingi ir dažniausiai nesugeba iššifruoti didžiausių, svarbiausių failų (4 GB ir didesnių failų).

- Duomenų failų iššifravimas yra lėtas ir daug darbo reikalaujantis procesas, dauguma klientų iššifruoja tik svarbiausius duomenų failus, o likusius atkuria iš atsarginės kopijos.

- Duomenų atkūrimas nepanaikina užpuolikų padarytos žalos.

- Duomenų atkūrimas neapsaugo sistemų nuo būsimų atakų.

- Organizacijos turi įsivertinti išpirkų mokėjimo teisėtumą savo šalyje. Vyriausybės visame pasaulyje įveda ataskaitų teikimo reikalavimus dėl išpirkos reikalaujančių programų. Už mokėjimus šalims, kurioms taikomos sankcijos, gali būti taikomos baudos. Svarstomi įstatymai, kurie įtvirtintų, kad išpirkos mokėjimas yra neteisėtas.

Daugiau informacijos apie išpirkos reikalaujančią programinę įrangą rasite „Microsoft“ skaitmeninės gynybos ataskaitoje Microsoft Digital Defense Report.

Sukčiavimas ir kiti kenkėjiški el. laiškai

Nesvarbu, ar jų tikslas yra pasisavinti prisijungimo duomenis, peradresuoti pavedimą į savo pačių banko sąskaitą ar atsiųsti kenkėjišką programą į kompiuterį, kaip pradinį įėjimo vektorių užpuolikai greičiausiai naudos el. paštą. „Microsoft“ saugumo analitikai išskiria tris dažniausiai pasitaikančius kenkėjiškų el. laiškų tipus.

Sukčiavimas (Phishing)

Sukčiavimas (phishing) yra labiausiai paplitęs kenkėjiškų el. laiškų tipas. Šie el. laiškai skirti apgauti asmenį ir išvilioti iš jo slaptą informaciją, pvz., prisijungimų duomenis ir slaptažodžius. Norėdami tai padaryti, užpuolikai kuria el. laiškus įvairiomis temomis, pvz., siunči produktyvumo įrankius, reikalauja atnaujinti slaptažodžius ar siunčia pranešimus, viliojančius vartotoją paspausti nuorodą.

Šiose atakose naudojami sukčiavimo tinklalapiai gali naudoti kenkėjiškus domenus, pvz., įsigytus ir valdomus užpuoliko, arba pažeistus domenus, kur užpuolikas piktnaudžiauja teisėtos svetainės pažeidžiamumu, kad priglobtų kenkėjišką turinį.

Kenkėjiškų programų (malware) pristatymas

Kenkėjiškų programų pristatymas yra dar vienas pavyzdys, kaip grėsmę keliantys veikėjai naudoja el. laiškus savo tikslams pasiekti. Įvairūs kenkėjiškų programų variantai, pvz., „Agent Tesla“, „IcedID“, „Trickbot“ ir „Qakbot“, naudoja el. paštą kaip pagrindinį platinimo būdą. Šiuose el. laiškuose naudojamos nuorodos arba priedai kenkėjiškoms programoms pristatyti ir dažnai naudojami metodai, kurie sutampa su sukčiavimo el. laiškais. Pavyzdžiui, ir sukčiavimo laiškuose, ir tuose, kuriuose siunčiamos kenkėjiškos programos, gali būti naudojamos nuorodos, nukreipiančios į CAPTCHA testą, kad būtų išvengta saugos technologijų aptikimo.

Vienas iš labiausiai paplitusių kenkėjiškų programų pristatymo būdų per pastaruosius metus buvo slaptažodžiu apsaugotų archyvų failai. Šiuose el. laiškuose yra archyvinių failų, pvz., ZIP priedų, kurie yra apsaugoti slaptažodžiu, kad saugos technologijos jų nesusprogdintų ir neanalizuotų.

Verslo el. pašto pakenkimas

Nors verslo el. pašto pakenkimas nėra labiausiai paplitęs kenkėjiškų el. laiškų tipas, jis yra labiausiai finansiškai įtakingas kibernetinių nusikaltimų būdas. Tai įvyksta tada, kai užpuolikas apsimeta teisėta verslo paskyra – naudoja arba pakenktą el. pašto adresą, užregistruoja labai panašų domeną arba naudoja nemokama el. pašto paslauga, pvz., „Hotmail“ arba „Gmail“, siunčia apgaulingus el. laiškus, ragindamas gavėjus imtis finansinių veiksmų ir perduoti užpuolikui neskelbtiną informaciją arba turtą, pvz., dovanų korteles.

Daug sudėtingesnis ir finansiškai žalingesnis verslo el. laiškų pakenkimo tipas yra apgaulingi pavedimai. Tokio tipo nusikaltimą vykdantys sukčiai įtrauks save į numatomas finansines operacijas ir paprašys gavėjo pakoreguoti banko sąskaitos informaciją išeinančiame pavedime. Užpuolikai apsimeta numatytais lėšų gavėjais, todėl aukai tai nesukelia įtarimo. Kai auka perveda pinigus į naują sąskaitą, sukčiai juos išsiima, o tada atgauti pinigus būna sunku.

Norėdami sužinoti daugiau apie kenkėjiškus el. laiškus, žr. „Microsoft“ skaitmeninės gynybos ataskaitą Microsoft Digital Defense Report.

Kenkėjiškos programos (malware)

Kenkėjiškos programos ir kibernetines atakas palaikanti elektroninių nusikaltimų infrastruktūra ir toliau vystosi. Yra pagrindinių kenkėjiškų programų sričių, kuriose „Microsoft 365“ kibernetinio saugumo žvalgyba (angl. Microsoft 365 Defender Threat Intelligence) pastaraisiais metais pastebėjo besikeičiančias tendencijas. Daugeliui iš jų reikalingos inovatyvios saugumo strategijos ir istoriškai atsparios grėsmių mažinimo priemonės, pvz., kelių veiksnių autentifikavimas ar patikima programų saugumo praktika.

Nepaisant įvairių pasekmių, tokių kaip išpirka, duomenų praradimas, slaptažodžių vagystės ir šnipinėjimas, dauguma kenkėjiškų programų priklauso nuo panašių strategijų, kad galėtų įsitvirtinti tinkle. „Windows PowerShell“, kurią diegė kenkėjiški procesai su įtartinomis komandomis ar užkoduotomis reikšmėmis, yra dažniausiai atitinkanti kenkėjiškų programų elgsena, kurią „Microsoft“ pastebėjo pastaraisiais mėnesiais. Kitas dažniausias kenkėjiškų programų bandymas – pervardyti naudingus duomenis, kad būtų imituoti sistemos procesai arba visiškai juos pakeisti, ir kenkėjiškų programų naudojimas duomenims, pvz., slaptažodžiams, rinkti iš naršyklės talpyklos. Dar vienas dėmesio vertas elgesys ir saugos operacijų centrų apsaugos galimybės yra specifinių žvalgybos komandų naudojimas, procesų įtraukimas į paleisties aplankus (angl. startup folders), suplanuotų užduočių ar registro keitimai ir kenkėjiškų procesų vykdymas piktnaudžiaujant „Office“ dokumentais.

„Botneto“ atnaujinimas

Terminas „botnet“ taip pat kito. Istoriškai jis buvo naudojamas kalbant apie kompiuterių tinklus, atliekančius operatoriaus užduotis. Tačiau dabar dauguma kenkėjiškų programų šeimų gali būti klasifikuojamos kaip turinčios „botneto“ komponentus arba elgseną. Kadangi istoriškai paplitusi kenkėjiškų programų „botneto“ infrastruktūra, pvz., „Trickbot“ ir „Emotet“, buvo sutrikdyta, jas pakeitė kitos kenkėjiškų programų šeimos. Vietoj jų senesni robotų tinklai ir nauja vengiančių kenkėjiškų programų klasė pradėjo tiekti sunkesnius antrinius komponentus didesniu greičiu.

SEO ir kenkėjiška reklama

Paieškos variklio rezultatai ir reklama taip pat tampa vis veiksmingesnė priemonė pristatyti vartotojams kenkėjiškas programas. Piktnaudžiaujant teisėtomis paieškos variklio optimizavimo strategijomis ir naudojant esamus užkratus, siekiant įdiegti naršyklės plėtinius, kad būtų galima modifikuoti paieškos rezultatus ir atskleisti neteisėtą užpuolikų turinį. Informacijos vagystė, duomenų išfiltravimas ir kiti kenkėjiškų programų pristatymo būdai siekdami savo tikslų gali vis dažniau naudoti naršyklės modifikacijas ir paieškos rezultatus. Tai ir toliau stiprina per paieškos naršykles platinamų kenkėjiškų programų paplitimą ir galimybę apgauti vartotojus ir įmones.

„Web shells“ atakos

„Web shell“ yra kenkėjiško kodo fragmentas, dažniausiai parašytas įprastomis žiniatinklio programavimo kalbomis (pvz., ASP, PHP arba JSP), kurį užpuolikai įdiegia žiniatinklio serveriuose, kad suteiktų nuotolinę prieigą ir kodą serverio funkcijoms. „Web shell“ atakos leidžia nusikaltėliams vykdyti komandas ir pavogti duomenis iš žiniatinklio serverio arba naudoti serverį kitoms atakoms prieš organizaciją. Didėjantis šio tipo išpuolių paplitimas gali būti siejamas su tuo, kad jie yra paprasti ir veiksmingi užpuolikams. Įdiegus tokį kodą į serverį, jie tampa viena efektyviausių atsako priemonių įmonėje.

Rekomendacijos, kaip išvengti kenkėjiškų programų

- Nedelsdami įdiekite saugos naujinius visose programose ir operacinėse sistemose.

- Įgalinkite apsaugą realiuoju laiku naudodami antikenkėjiškų programų sprendimą, pvz., „Microsoft Defender“.

- Sušvelninkite didelius atakų vektorius, tokius kaip piktnaudžiavimas makrokomandomis, atviros paslaugos, nesaugios numatytosios konfigūracijos, senas autentifikavimas ir įtartinų tam tikrų tipų failų, gautų el. paštu, atsisiuntimas. „Microsoft“ siūlo keletą didesnių švelninimo būdų, naudojant atakos mažinimo taisykles, kad būtų išvengta kenkėjiškų programų užkrato. „Azure Active Directory“ vartotojai taip pat gali panaudoti numatytuosius saugos nustatymus, kad sukurtų bazinę debesies aplinkos autentifikavimo saugą.

- Įgalinkite įrenginių grėsmių aptikimo (angl. Endpoint Detection) ir reagavimo funkciją (angl. Response), kad galėtumėte aktyviai analizuoti ir reaguoti į grėsmes, pagrįstas individualiu elgesiu ir metodais.

- Jei įmanoma, įgalinkite domenu ir IP adresu pagrįstą apsaugą pagrindiniuose kompiuteriuose ir tinklo prieigose, kad užtikrintumėte visišką infrastruktūros aprėptį.

- Įjunkite apsaugą nuo potencialiai nepageidaujamų programų (angl. potentially unwanted applications, PUA). Daugelis apsaugos nuo kenkėjiškų programų sprendimų gali atpažinti pradines prieigos grėsmes, pavyzdžiui, kenkėjiškas reklamines programas, torrentų atsisiuntimo programos, nuotolinės prieigos Trojan programas (angl. Remote Access Trojan, RAT) ir nuotolinio valdymo paslaugas (angl. Remote Management Services, RMS), pažyminti jas kaip potencialiai nepageidaujamas programas. Kartais šių tipų programinė įranga gali būti išjungta pagal numatytuosius nustatymus, kad būtų išvengta jų poveikio.

- Nustatykite, kur prisijungiate su paskyromis, kuriose turite itin aukštas teises ir kur atskleidžiate prisijungimo duomenis. Stebėkite ir ištirkite prisijungimo įvykius dėl prisijungimo tipo atributų. Darbo stotyse (angl. workstation) neturėtų būti išskirtinai svarbių paskyrų.

- Laikykitės mažiausių privilegijų principo ir laikykitės įgaliojimų higienos. Venkite viso domeno administratoriaus lygio paslaugų paskyrų. Vietinių administravimo privilegijų ribojimas gali padėti apriboti RAT ir kitų nepageidaujamų programų diegimą.

- Edukuokite vartotojus apie kenkėjiškų programų grėsmes, pvz., RAT, kurios gali plisti el. paštu, taip pat per atsisiuntimus iš tam tikrų svetainių ir per paieškos sistemas.

Kenkėjiški domenai

Bet koks domenas, naudojamas kibernetiniams nusikaltimams vykdyti, gali būti laikomas kenkėjišku. Kenkėjiškais domenais gali tapti teisėtos svetainės, kurios buvo pažeistos, kad nusikaltėliai galėtų priglobti kenkėjišką turinį padomeniuose, arba tai gali būti visiškai apgaulinga infrastruktūra, sukurta nusikaltimui atlikti. Kibernetiniai nusikaltėliai naudoja kenkėjiškus domenus trims pagrindinėms funkcijoms: informacijos perdavimui, vietos užmaskavimui ir norėdami suklaidinti asmenis, siekiančius išaiškinti jų nusikaltimus. Domenai naudojami duomenų išfiltravimui, išpirkos reikalaujančių programų ryšiui valdyti, sukčiavimo svetainėms priglobti ir kenkėjiškų programų kontrolei užtikrinti. Jie taip pat naudojami kaip el. pašto domenai, siekiant sukurti vizualiai identiškus apsimetėlių el. pašto slapyvardžius apgaulės tikslais. Apgaulingi domenai gali naudoti prekių ženklus, kad apgautų klientus arba sudarytų platformą sukčiavimui, pvz., apgaulingos techninės pagalbos svetainės.

Kenkėjiškas domenas dažnai naudojamas kaip vieta, į kurią nukreipiamos kenkėjiškų programų aukos. Tokiu būdu domenas inicijuoja bendravimo kanalo su auka nustatymą ir atskleidžia užkrėstos aukos vietą. Aukos buvimo vietą žinoti svarbu, nes kibernetiniai nusikaltėliai naudoja daugybę būdų, kaip platinti savo kenkėjiškas programas, bet negali numatyti, kur ji galiausiai bus sėkmingai atsisiųsta.

„Blockchain“ domenai

Blokų grandinių (angl. Blockchain) domenai yra nauja grėsmė, kuri dar nėra reguliuojama. Per pastaruosius dvejus metus „blockchain“ technologijos pritaikomumas sparčiai išaugo daugelyje verslo sričių. Realiai naudojamos „blockchain“ technologijos programos apima tiekimo grandinės valdymą, tapatybės valdymą, nekilnojamojo turto sutartis ir domenų infrastruktūrą.

Skirtingai nuo tradicinių domenų, kurie perkami per interneto registratorius, veikiančius per ICANN reguliuojamą DNS sistemą, blokų grandinės domenų nevaldo jokia centralizuota institucija, o tai riboja galimybę pranešti apie piktnaudžiavimą ir veiklos sutrikimus.

„Blockchain“ domenų tyrimas yra unikalus iššūkis, nes nėra centrinės domenų tikrinimo WHOIS registracijos duomenų bazės, stebinčios, kas ir kada užregistravo domeną.

Silpnoji „Blockchain“ domenų vieta yra tai, kad jiems reikalingos trečiųjų šalių tarpinio serverio paslaugos arba naršyklės papildiniai, norint priskirti blokų grandinės domenams IP. Išjungus arba užblokavus „blockchain“ tarpinio serverio skyros paslaugas ir išjungus naršyklės papildinius, bus išjungta „blockchain“ domeno skyra. Daugelis grėsmių žvalgybos pardavėjų teikia kenkėjiškus URL kanalus, kurie kartais apima „blockchain“ skyros tarpinius serverius arba patį „blockchain“ domeną.

Priešiškas mašininis mokymasis

Mašininis mokymasis (ML) yra dirbtinio intelekto (AI) technika, kurią galima naudoti daugelyje programų, įskaitant kibernetinį saugumą. Taikydami atsakingas mašininio mokymosi naujoves, duomenų mokslininkai ir kūrėjai kuria, moko ir diegia ML modelius, kad suprastų, apsaugotų ir valdytų duomenis bei procesus ir sukurtų patikimus sprendimus. Tačiau piktavaliai gali nukreipti savo atakas į šias ML valdomas sistemas. Metodai, kuriais grindžiamos gamybinės ML sistemos, yra sistemingai pažeidžiami naujos klasės trikdžiais visoje ML tiekimo grandinėje, bendrai žinomų kaip „priešiškas mašininis mokymasis“. Piktavaliai gali išnaudoti šias spragas manipuliuoti AI sistemomis ir keisti savo elgesį, kad pasiektų kenkėjiškų tikslų.

Atakos, naudojančios mašininį mokymąsi, gali būti naudojamos įvairiose situacijose.

Plačiai paplitęs AI ir ML naudojimas pramonės sektoriuose, besiformuojanti reguliavimo aplinka ir gajus nepasitikėjimas ar nesusipratimas naudojant šias technologijas, padidino standartų poreikį, apibrėžiant gerąją praktiką ir teikiant gaires, kaip padidinti pasitikėjimą ir pritaikymą rinkoje. Tarptautinė standartizacijos organizacija (ISO) ir Tarptautinė elektrotechnikos komisija (IEC) kuria dirbtinio intelekto standartus, įskaitant ir pagrindinių AI ir ML terminų ir sąvokų apibrėžimą, rizikos valdymą, valdymo pasekmes, duomenų kokybę ir įvairias su patikimumu susijusias temas.

Šaltinis: „Microsoft“